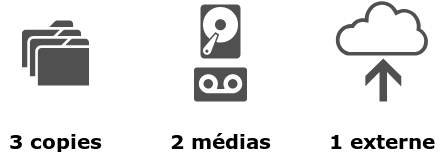

Principe général

Disposer de 3 copies d'un fichier

Supposons que vous travaillez sur un document.

Ce fichier en soi constitue l'exemplaire de travail.

Il est utilisé comme référent.

Oui, mais...

Que se passe-t-il si le logiciel plante et de ce fait, altère votre copie de travail, la rendant par la même occasion inexploitable avec votre logiciel ?

Comme vous êtes prudent, avant de modifier un fichier, vous avez effectué une copie dans le même dossier en renommant cet exemplaire par une extension de type .bak, ou .old ou encore -v1.

C'est ce que vous faites, n'est-ce pas ?

Eh bien oui, mais voilà, vous ignoriez que la copie du fichier de référence était altérée et de ce fait, inexploitable. Zut, flute et mal peste. Vous n'avez guère de chance ! La chance n'a rien a faire en informatique, n'oubliez pas la loi de Murphy "Anything that can go wrong will go wrong" soit en français "Tout ce qui est susceptible de mal tourner tournera mal".

Ce qu'il faut retenir c'est que plus vous réaliserez de copies de vos fichiers et meilleure sera votre protection contre la perte d'une journée complète de travail ou, pire encore, de l'intégralité de vos données.

Stocker vos fichiers sur 2 médias différents

Évidemment, si vous faites des copies de votre fichier original, autant le faire sur un autre support qu'un autre dossier du disque dur de votre ordinateur.

Donc, comme je vous sais organisé et méthodique, vous prenez soin de brancher une clé USB et d'y recopier régulièrement (ça veut dire presque systématiquement et pas tous les 15 jours...) votre dossier de travail. Oui mais (il y en a toujours un avec moi), que se passerait-il si votre clé USB est défaillante ET que le disque dur de votre ordinateur tombe en panne ?

Vous allez me dire que je vois le mal partout et que franchement là, vous n'auriez vraiment pas de pot.

C'est justement le concept de cette règle, faire en sorte d'éviter le pire, l'inimaginable.

Certains me disent "On ne craint rien, on a des disques en RAID". Attention, le RAID n'est pas une sauvegarde mais seulement une tolérance supplémentaire contre l'interruption de services.

D'autant que pour le RAID, nous avons tendance à acheter les disques au même moment, dans la même marque et avec des numéros de séries proches, ce qui signifie qu'ils sont façonnés sur la même chaine de montage. Une panne sur l'un des disques et le même type de panne peut arriver rapidement sur l'autre.

Pour l'heure, je n'ai cité que des exemples à partir d'une défaillance du matériel, mais supposez qu'un virus du type Ransomware se propage sur votre disque et chiffre tous les périphériques qui y sont connectés. La clé USB fera probablement partie des victimes, tout comme votre disque dur...

Externaliser 1 copie sur un autre site

Cette fois, je pense à un autre problème et plus grave qu'une problématique informatique : l'incendie ou le cambriolage.

Votre appartement, votre lieu de travail est aux proies des flammes, l'ensemble de vos données va disparaitre en fumée.

Vous rédigez un mémoire de recherche pour votre examen de Master-II, votre soutenance va avoir lieu dans deux semaines et vous décidez de vous détendre en weekend à la campagne avant l'épreuve finale. Des malfrats profitent de votre absence pour vider votre appartement de tout son contenu, ordinateurs, télévision, chaine hifi et clés USB qui trainaient dans les tiroirs. Tout y est passé, tout a disparu...

Vous êtes bon pour refaire une année de master. Pour éviter cela, il est primordial de copier vos données dans un autre lieu de confiance. Cela peut-être chez un parent, un ami proche, l'idée est de toujours savoir où se situent vos données et de maitriser la relation que vous avez avec les personnes où vous déportez vos sauvegardes.

What else ?

Ces trois règles, qui sont pourtant lourdes de conséquences pratiques, ne sont toutefois pas suffisantes.

Chiffrer

Ne faire confiance à personne ;)

Cette fois, l'idée est d'être certain que seules les personnes habilitées, seront en mesure de pouvoir accéder à vos données.

Cette habilitation passe par une authentification de la personne qui permettra au système de vérifier les droits d'accès à ces données. C'est bien gentil de multiplier les copies de vos données, mais il ne faudrait pas qu'elles puissent être consultées par les moteurs de recherche et aboutissent chez Google. Ceci étant, en cas de crash, il sera toujours possible de demander à la NSA une copie de vos données ;)

Tester une restauration

Il m'est arrivé d'intervenir chez un client et de demander à vérifier les sauvegardes sur bandes. Grand bien m'en a pris puisque le programme de sauvegarde se déroulait 2 fois par jour, les administrateurs avaient bien respecté un schéma de rotation des bandes de sauvegardes, appliquant une stratégie de rétention, mais les bandes n'avaient pas de contenu.

Il est donc impératif de sauvegarder, mais aussi de vérifier le contenu de vos sauvegardes. Pour cela, il suffit de prendre un fichier au hasard et de tenter la restauration de ce fichier.

Définir une méthode

C'est un premier pas vers le PRA (Plan de Reprise d'Activité) nécessaire en cas d'un incident provoquant la rupture de votre activité.

Cette méthode est contrainte par deux notions importantes :

- La durée maximale d'interruption de services admissibles (RTO : Return Time on Objective) : vous êtes prêt à perdre combien de temps avant un retour d'activité, même dégradé ?

- La perte de données maximales admissible (RPO : Recovery Point Objective) : vous êtes prêt à perdre combien de données ?

Pour permettre de qualifier ces deux notions, il est impératif de procéder à une analyse des risques encourus.

En effet, il faut définir des objectifs de sécurité des données qui soient relatifs et proportionnels aux besoins de l'entité.

Il est inutile de mettre en place des systèmes à haute tolérance de panne si l'information sauvegardée n'a pas une importance capitale pour l'entreprise.

Chez Libricks, nous pouvons vous accompagner pour élaborer votre stratégie de sauvegarde. N'hésitez pas à nous questionner.